Notes Zabbix

- Plan

- Objectifs

- Zabbix Network Monitoring - Second Edition

- 1. Introduction

- 2. Première Alerte

- 3. Configuration

- Notes SNMP

- Notes d'installation du lab

- GNS3 firewall_gns3_open_rules

- Zabbix Server Network Configiration

- Debian 8 Zabbix agent

- Switch

- docker debian8

- Liens

Plan

Comment commencer ?

Ordre : Host group, template, host, items, triggers.

Plus sur l'interface

Et puis Zabbix, SNMP, ...

Objectifs

Majeurs :

- Configuration et administration

- Gestion des templates, macros

1. Fondamental

Concepts, (automation), scripts

- Introduction

- Installation

- Topologie simple

- Première Alerte : Hello Word

- supervision passive et active

- supervision SNMP

- Gérer des hôtes, utilisateurs et permissions

Chapitres 1 à 5

2. Configuration et administration

- déclencheurs, alertes, actions, escalade

- Templates (configurations complexes)

- Configuration automatique

- Visualisation de données

3. supervision

- supervision avancée

- supervision Web

- supervision Windows

- Proxy

- Maintenance

Zabbix Network Monitoring - Second Edition

Zabbix Network Monitoring - Second Edition, Rihards Olups, August 2016

- 1: GETTING STARTED WITH ZABBIX

- The first steps in monitoring

- Zabbix features and architecture

- Installation

- Summary

- 2: GETTING YOUR FIRST NOTIFICATION

- Exploring the frontend

- Monitoring quickstart

- Information flow in Zabbix

- Let's create some load

- Basic item configuration

- Using global search

- Summary

- 3: MONITORING WITH ZABBIX AGENTS AND BASIC PROTOCOLS

- Using the Zabbix agent

- Simple checks

- Tying it all together

- Summary

- 4: MONITORING SNMP DEVICES

- Using Net-SNMP

- Adding new MIBs

- Polling SNMP items in Zabbix

- Receiving SNMP traps

- Summary

- 5: MANAGING HOSTS, USERS, AND PERMISSIONS

- Hosts and host groups

- Users, user groups, and permissions

- Summary

- 6: DETECTING PROBLEMS WITH TRIGGERS

- Triggers

- Summary

- 7: ACTING UPON MONITORED CONDITIONS

- Actions

- Global scripts

- Summary

- 8: SIMPLIFYING COMPLEX CONFIGURATIONS WITH TEMPLATES

- Identifying template candidates

- Creating a template

- Linking templates to hosts

- Using multiple templates

- Using mass update

- Nested templates

- Summary

- 9: VISUALIZING DATA WITH GRAPHS AND MAPS

- Visualize what?

- Individual elements

- Summary

- 10: VISUALIZING DATA WITH SCREENS AND SLIDESHOWS

- Screens

- Slide shows

- Showing data on a big display

- Summary

- 11: ADVANCED ITEM MONITORING

- Log file monitoring

- Reusing data on the server

- User parameters

- External checks

- Sending in the data

- SSH and Telnet items

- Custom modules

- Summary

- 12: AUTOMATING CONFIGURATION

- Low-level discovery

- Global regular expressions

- Network discovery

- Active agent autoregistration

- Summary

- 13: MONITORING WEB PAGES

- Monitoring a simple web page

- Logging in to the Zabbix interface

- Authentication options

- Using agent items

- Summary

- 14: MONITORING WINDOWS

- Installing the Zabbix agent for Windows

- Querying performance counters

- Querying WMI

- Monitoring Windows services

- Windows event log monitoring

- Summary

- 15: HIGH-LEVEL BUSINESS SERVICE MONITORING

- Deciding on the service tree

- Setting up IT services

- Viewing reports

- Specifying uptime and downtime

- Summary

- 16: MONITORING IPMI DEVICES

- Getting an IPMI device

- Preparing for IPMI monitoring

- Setting up IPMI items

- Monitoring discrete sensors

- Summary

- 17: MONITORING JAVA APPLICATIONS

- Setting up the Zabbix Java gateway

- Monitoring JMX items

- Summary

- 18: MONITORING VMWARE

- Preparing for VMware monitoring

- Automatic discovery

- Available metrics

- The underlying operation

- Summary

- 19: USING PROXIES TO MONITOR REMOTE LOCATIONS

- Active proxy, passive proxy

- Setting up an active proxy

- Proxy benefits

- Proxy limitations

- Proxies and availability monitoring

- Setting up a passive proxy

- Tweaking the proxy configuration

- Summary

- 20: ENCRYPTING ZABBIX TRAFFIC

- Overview

- Pre-shared key encryption

- Certificate-based encryption

- Concerns and further reading

- Summary

- 21: WORKING CLOSELY WITH DATA

- Getting raw data

- Diving further into the database

- Using XML import/export for configuration

- Starting with the Zabbix API

- Summary

- 22: ZABBIX MAINTENANCE

- Internal monitoring

- Backing things up

- Upgrading Zabbix

- Performance considerations

- Who did that?

- Exploring configuration file parameters

- Summary

1. Introduction

Livre de référence :

- 1: GETTING STARTED WITH ZABBIX

- The first steps in monitoring

- Zabbix features and architecture

- Installation

- Summary

Documentation

1.1. Fonctionnalités

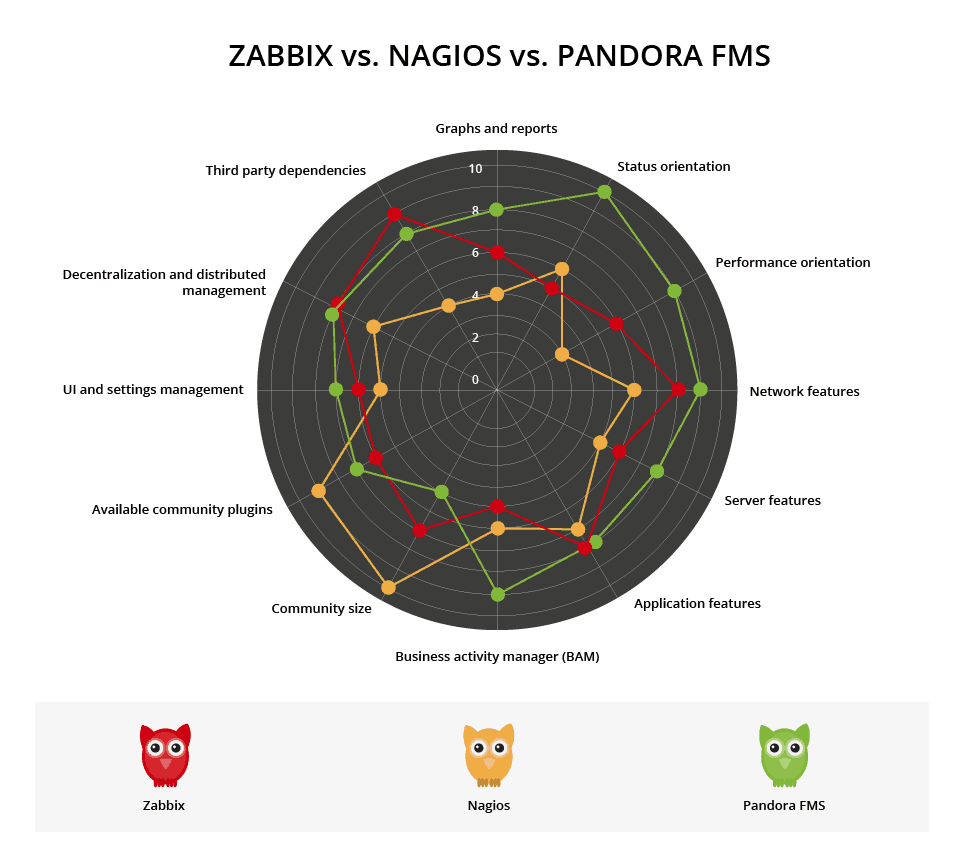

1.2. Comparaisons / alternatives Open Source

- https://en.wikipedia.org/wiki/Comparison_of_network_monitoring_systems

- https://www.icinga.com/

- https://www.nagios.com/products/nagios-core/, https://www.centreon.com/fr/

- https://www.spiceworks.com/free-network-monitoring-management-software/

- http://www.observium.org/

- https://ownit.zenoss.com/get-started.html

- http://www.cacti.net/

Support Zabbix : http://www.zabbix.com/support

1.3. Architecture

- https://www.zabbix.com/documentation/3.2/manual/introduction/overview

- https://www.zabbix.com/documentation/3.2/manual/installation

1.4. Définitions

hôte (host)

un dispositif en réseau que vous souhaitez surveiller, avec IP / DNS .

Les hôtes Zabbix typiques sont les appareils que vous souhaitez surveiller (serveurs, postes de travail, commutateurs, etc.).

Création d'hôtes est l'une des premières tâches de supervision dans Zabbix. Par exemple, si vous désirez surveiller certains paramètres sur un serveur « x », vous devez d'abord créer un hôte appelé, par exemple, « Serveur X » et vous pouvez chercher à ajouter des éléments de contrôle à elle.

Les hôtes sont organisés en groupes d'hôtes.

groupe d'hôtes (host group)

- un regroupement logique d'hôtes; il peut contenir des hôtes et des modèles. Les hôtes et les modèles au sein d' un groupe hôte ne sont en aucune façon liée à l'autre. Les groupes hôtes sont utilisés lors de l' attribution des droits d'accès aux hôtes pour différents groupes d'utilisateurs.

article (item)

- un élément particulier de données que vous souhaitez recevoir hors d'un hôte, une métrique de données.

déclencheur (trigger)

- une expression logique qui définit un seuil de problème et est utilisé pour les données « évaluer » reçus en articles

Lorsque les données reçues sont au-dessus du seuil, déclenche aller de l'état « Ok » dans un « problème ». Lorsque les données reçues sont en dessous du seuil, déclenche rester dans / retour à un état « OK ».

un événement (event)

- une seule occurrence de quelque chose qui mérite une attention comme un déclencheur de changement d' état ou une découverte / l' agent qui a lieu l' enregistrement automatique

problème

- un déclencheur qui est à l' état « problème »

action

- un moyen prédéfini de réagir à un événement.

Une action se compose d'opérations (par exemple , l' envoi d' une notification) et les conditions ( lorsque l'opération est effectuée)

escalade (escalation)

- un scénario personnalisé pour l' exécution d' opérations dans une action; une séquence d'envoi de notifications / exécution de commandes à distance

media

- un moyen de fournir des notifications; canal de distribution

notification

- un message sur un événement envoyé à un utilisateur via le canal média choisi

commande à distance

- une commande prédéfinie qui est automatiquement exécuté sur un hôte surveillé sur une certaine condition

modèle (template)

- un ensemble d'entités (objets, déclencheurs, des graphiques, des écrans, des applications, des règles de découverte à faible niveau, des scénarios web) prêt à être appliqué à un ou plusieurs hôtes

Le travail des modèles est d'accélérer le déploiement de la surveillance des tâches sur un hôte; aussi pour le rendre plus facile d'appliquer les changements de masse à des tâches de surveillance. Les modèles sont liés directement à des hôtes individuels.

application

- un groupement d'éléments dans un groupe logique

scénario web

- une ou plusieurs requêtes HTTP pour vérifier la disponibilité d'un site web

frontend

- l'interface Web fournie avec Zabbix

API zabbix

- Zabbix API vous permet d'utiliser le protocole RPC JSON pour créer, mettre à jour et aller chercher des objets Zabbix (comme hôtes, des articles, des graphiques et d' autres) ou d' effectuer d'autres tâches personnalisées

serveur Zabbix

- un processus central de logiciel Zabbix qui effectue la surveillance, interagit avec des procurations Zabbix et agents, calcule les déclencheurs, envoie des notifications; un dépôt central de données

l'agent Zabbix

- un processus déployé sur les cibles de surveillance pour surveiller activement les ressources locales et les applications

proxy zabbix

- un processus qui peut recueillir des données au nom du serveur Zabbix, en prenant une charge de traitement hors du serveur

1.5. Installation

https://www.zabbix.com/documentation/3.2/manual/installation

2. Première Alerte

Livre de référence :

- 2: GETTING YOUR FIRST NOTIFICATION

- Exploring the frontend

- Monitoring quickstart

- Information flow in Zabbix

- Let's create some load

- Basic item configuration

- Using global search

- Summary

Documentation

- https://www.zabbix.com/documentation/3.2/manual/web_interface/frontend_sections

item name :

CPU Load Custom- item type : zabbix

- item key :

system.cpu.load - item type of information :

Numeric (float) - trigger name :

CPU load too high - trigger expression :

{debian8-1:system.cpu.load.avg(180)}>1 - load :

cat /dev/urandom | md5sum & - stop load :

kill -9 $(jobs -p)

3. Configuration

Documentation

Livre de référence :

- 3: MONITORING WITH ZABBIX AGENTS AND BASIC PROTOCOLS

- 4: MONITORING SNMP DEVICES

- 5: MANAGING HOSTS, USERS, AND PERMISSIONS

- 6: DETECTING PROBLEMS WITH TRIGGERS

- 7: ACTING UPON MONITORED CONDITIONS

- 8: SIMPLIFYING COMPLEX CONFIGURATIONS WITH TEMPLATES

- 9: VISUALIZING DATA WITH GRAPHS AND MAPS

- 10: VISUALIZING DATA WITH SCREENS AND SLIDESHOWS

- 11: ADVANCED ITEM MONITORING

- 12: AUTOMATING CONFIGURATION

Zabbix Agent vs. Zabbix Agent Active

Un serveur Zabbix écoute sur le port TCP 10051 et un agent Zabbix écoute sur le port TCP 10050.

L'agent passif est directement sollicité par le serveur.

La directive Server indiquant le serveur dans le fichier de configuration de l'agent zabbix_agentd.conf doit être valorisée. On peut placer plusieurs serveurs en les séparant par une virgule Server=192.168.122.50:10051,192.168.122.51,zabbix01

L'agent actif est le seul a initier les connexions vers le serveur. (Il demande la liste des items à fournir, il envoie les données attendues).

La directive ServerActive et Hostname dans le fichier de configuration de l'agent zabbix_agentd.conf doivent être valorisées.

Voici un exemple de configuration minimale d'agent actif et passif :

PidFile=/var/run/zabbix/zabbix_agentd.pid

LogFile=/var/log/zabbix/zabbix_agentd.log

LogFileSize=0

Server=192.168.122.50

ServerActive=192.168.122.50

Hostname=debian8-1

Include=/etc/zabbix/zabbix_agentd.d/*.conf

EnableRemoteCommands=1

Items

Key net.tcp.service HTTP

- item name :

Web server Status - item type : Zabbix Agent

- item key :

net.tcp.service[http,,80]

Key net.tcp.service SSH

- item name :

SSH server Status - item type : Zabbix Agent

- item key :

net.tcp.service[ssh]

Key net.if.in en Zabbix Agent Active

- item name :

Incoming trafic on interface $1 - item type : Zabbix Agent (active)

- item key :

net.if.in[eth0] - item Uits :

Bps

Key en Zabbix Agent Active

- item name :

Zabbix Agent Version - item type : Zabbix Agent (active)

- item key :

agent.version - item type of information :

character - item update interval :

86400

Note : le rafraîchissement des données d'un agent actif peut prendre jusqu'à 3 minutes. La directive RefreshActiveChecks dans le fichier zabbix_agentd.conf (par défaut 120 secondes) règle ce délai.

Les clés de type log et event log ne sont disponibles qu'avec un Zabbix Agent active.

On retiendra d'autres clés Zabbix Agent :

agent.ping: Retourne 1 quand l'agent est disponible et rien quand il ne l'est pasnet.if.in/out: Fournit des informations sur le trafic entrant/sortant d'une interfacenet.tcp.service: Réalise une simple connexion sur certaines services TCPproc.num: Compte le nombre de processus qui peuvent filtés par de nombreux paramètresvfs.fs.size: Fournit des informations sur les systèmes de fichiersvm.memory.size: Charge mémoiresystem.cpu.load: Charge CPU en représentation décimalesystem.cpu.util: Utilisation du CPU de type iowait

Par défaut le cache de configuration est rechargé toutes les 60 secondes pour les nouveaux items, en sachant qu'un agent actif a un délai de rafraîchissement de 120 secondes.

Simple checks : sans aucun agent.

icmpping: disponibilité ping ICMPicmppingloss: perte ping ICMPicmppingsec: temps de réponse ICMP en secondesnet.tcp.servicenet.tcp.service.perfnet.udp.servicenet.udp.service.perf

Paramètres Item Keys

- Quoting.

- Paramètres positionnels : $1, $2, etc. a fournir dans le nom de l'item pour le premier, le second, etc. paramètre de la clé.

- Mass Update : réaliser un changement commun sur plusieurs items.

- Value Mapping : Dans la définition, permet d'indiquer une interprétation d'une valeur. Par exemple

Service statepour un item de typenet.tcp.service.

Unités

BetBpsinterprètent les valeurs avec le multiplicateur adapté : K, M, G, T (multiplicateur 1024)ssecondesuptimeunixtimemsutile pour les round-trips ICMP

Copie et clone de Items

https://www.zabbix.com/documentation/3.2/manual/config/items

Item Key : https://www.zabbix.com/documentation/3.2/manual/config/triggers/expression

Custom Interval : https://www.zabbix.com/documentation/3.2/manual/config/items/item/custom_intervals

Type d'Items : https://www.zabbix.com/documentation/3.2/manual/config/items/itemtypes

Triggers

https://www.zabbix.com/documentation/3.2/manual/config/triggers

Exemples d'expressions : https://www.zabbix.com/documentation/3.2/manual/config/triggers/expression

Hosts et Hosts Groups

https://www.zabbix.com/documentation/3.2/manual/config/hosts

- item name

Full OS Name - item key :

system.uname - item Populates host inventory field

Périodes de maintenance

Import de Template

https://github.com/zhangcandrew/ZabbixCiscoTemplate/blob/master/Flexible%20Cisco%20DevMon.xml

Macros

{$SNMP_COMMUNITY}, {HOST.NAME}, {#IFNAME}

Discovery / Auto Registration

Une Action dont L'Event Source est Discovery ou Auto Registration permet d'enregistrer des hôtes automatiquement.

Un Event Source Discovery donne un rôle actif au serveur.

Un Event Source Auto Registration dépend de l'action d'un agent.

Low Level Discovery

- https://www.zabbix.com/documentation/3.2/manual/discovery/low_level_discovery

- https://www.zabbix.com/documentation/3.2/manual/discovery/network_discovery/rule

Un objet (item, trigger, applications, graphs) prototype sert à créer automatiquement à partir d'un template des objets aux paramètres inconnus d'avance, comme les interfaces d'un commutateur ou la version d'un os sur un host. Pour réaliser cette découverte, il s'agit d'associer l'hôte à surveiller à un template disposant d'une "discovery rule" qui reprendra l'élément spécifique découvert avec une macro spéciale par exemple {#IFNAME} ou encore {#SNMPVALUE} dans un nouvel item.

La procédure consiste en quelques étapes :

- Un template est à disposition est créé ou existe

- Associer une nouvelle discovery rule au template de type SNMP ou Zabbix Agent. Une key est encodée et éventuellement un OID SNMP. L'information récupérée prend la forme d'une macro (variable) de type

{#VALEUR}. Un filtre PCRE peut intervenir ici pour choisir les éléments à surveiller. - Par exemple, un item prototype est créé qui reprend cette macro

{#VALEUR}filtré. - L'hôte à peupler est associé au template dont la discovery rule réalise les opérations.

On trouvera des exemples dans les template par défaut "Template SNMP Interfaces" et dans la discovery rule "Template SNMP Interfaces: Network interfaces".

Pour un exemple de filtrage voir plus bas la section SNMP.

Notes SNMP

Protocle SNMP

Simple Network Management Protocol (abrégé SNMP), en français « protocole simple de gestion de réseau », est un protocole de communication qui permet aux administrateurs réseau de gérer les équipements du réseau, de superviser et de diagnostiquer des problèmes réseaux et matériels à distance.

SNMP utilise les ports UDP161 et UDP162.

Version de SNMP

Il existe actuellement 3 versions différentes du protocole SNMP :

- SNMP v1 (RFC1155, RFC1157 et RFC1212).

- SNMP v2c (RFC1901 à 1908).

- SNMP v3 (RFC3411 à 3418).

La co-existence des trois versions est détaillée dans le RFC3584.

Éléments SNMP

Les systèmes de gestion de réseau sont basés sur trois éléments principaux :

- un superviseur,

- des nœuds (ou nodes)

- et des agents.

Superviseur

Dans la terminologie SNMP, le synonyme manager est plus souvent employé que superviseur.

Le superviseur est la console qui permet à l'administrateur réseau d'exécuter des requêtes de management.

Il est client SNMP.

Agents et noeuds

Les agents sont des entités qui se trouvent au niveau de chaque interface, connectant au réseau l'équipement géré (nœud) et permettant de récupérer des informations sur différents objets.

Ils sont serveurs SNMP (UDP161/UDP162).

Objets OID

Les commutateurs, routeurs, postes de travail et serveurs (physiques ou virtuels) sont des exemples d'équipements contenant des objets gérables.

Ces objets gérables peuvent être des informations matérielles, des paramètres de configuration, des statistiques de performance et autres objets qui sont directement liés au comportement en cours de l'équipement en question.

Ces objets sont classés dans une sorte de base de données arborescente définie par l'ISO appelée MIB (« Management Information Base »). SNMP permet le dialogue entre le superviseur et les agents afin de recueillir les objets souhaités dans la MIB. Disposer du MIB d'un constructeur ou d'un type de matériel a donc tous son intérêt et peut faire l'objet de services payants.

SNMP en bref

Les équipements gérés (managed devices) sont des éléments du réseau (ponts, commutateurs, concentrateurs, routeurs ou serveurs), contenant des « objets de gestion » (managed objects) pouvant être des informations sur le matériel, des éléments de configuration ou des informations statistiques.

Les agents, c'est-à-dire les applications de gestion de réseau résidant dans un périphérique, sont chargés de transmettre les données locales de gestion du périphérique au format SNMP.

Les systèmes de gestion de réseau (network management systems notés NMS), c'est-à-dire les consoles à travers lesquelles les administrateurs peuvent réaliser des tâches d'administration.

SNMP en pratique

Concrètement, dans le cadre d'un réseau, SNMP est utilisé :

- pour administrer les équipements

- pour surveiller le comportement des équipements

Il suscite des menaces de sécurité selon la version déployée. Il est déconseillé de l'utiliser dans un réseau non contrôlé.

Mise en oeuvre de SNMP

SNMP peut être utilisé de deux manières distinctes : le polling et les traps.

Polling

Le polling consiste simplement à envoyer une requête à intervalles réguliers pour obtenir une valeur particulière. Cette technique est appelée « vérification active ».

Vous pouvez, par programme ou script, vérifier si les valeurs sont correctes. Si la requête échoue, il est possible qu'il y ait un problème avec le périphérique. Cependant, vu que SNMP s'appuie sur UDP, il est conseillé de réitérer la requête pour confirmer le problème.

Traps

Les traps consistent à faire de la vérification passive ; en gros, on configure l'agent SNMP pour qu'il contacte un autre agent SNMP en cas de problème. C'est-à-dire que l'on peut configurer un périphérique réseau (comme un routeur) pour qu'il envoie un trap SNMP lors de certains événements.

Par exemple, le routeur peut envoyer un trap lorsqu'il détecte que la ligne est coupée (down). Quand un événement trap apparaît, l'agent sur le périphérique va envoyer le trap vers une destination pré-configurée communément appelé trap host.

Le trap host possède son propre agent SNMP qui va accepter et traiter les traps lorsqu'ils arrivent. Le traitement des traps est effectué par des trap handlers. Le handler peut faire ce qui est approprié pour répondre au trap, comme envoyer un courriel d'alerte ou faire ce qu'on veut.

SNMPv2c

Les schémas de sécurité dépendent des versions de SNMP (v1, v2 ou v3).

Dans les versions 1 et 2, une requête SNMP contient un nom appelé communauté, utilisé comme un mot de passe. Sur de nombreux équipements, la valeur par défaut de communauté est public ou private. Pour des raisons de sécurité, il convient de modifier cette valeur. Un nom de communauté différent peut être envisagé pour les droits en lecture et ceux en écriture.

Aussi, on prendra garde de contrôler le trafic entrant avec des ACLs (trafic entrant) sur base des adresses IP d'origine.

Les versions 1 et 2 du protocole SNMP comportent de nombreuses lacunes de sécurité. C'est pourquoi les bonnes pratiques recommandent aujourd'hui de n'utiliser que la version 3.

Source : https://fr.wikipedia.org/wiki/Simple_Network_Management_Protocol

SNMP v3

| Niveau | Authentification | Chiffrement |

|---|---|---|

| noAuthNoPriv | Nom d’utilisateur | Non |

| authNoPriv | Message Digest Algorithm 5 (MD5) ou Secure Hash Algorithm (SHA) | Non |

| authPriv | MD5 ou SHA | Data Encryption Standard (DES), 3DES, AES-128, AES-192, AES-256 |

OIDs

| Number | Label |

|---|---|

| 1 | iso |

| .3 | org |

| .6 | dod |

| .1 | internet |

snmpwalk -v 2c -c public 192.168.122.10 .1.3.6.1

user@zabbix:~$ snmptranslate -On IF-MIB::ifDescr

.1.3.6.1.2.1.2.2.1.2

snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifDescr

snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifType

snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifName

http://cric.grenoble.cnrs.fr/Administrateurs/Outils/MIBS/?oid=1.3.6.1.2.1.31.1.1.1

Exemples avec RegExp :

user@zabbix:~$ snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifName | egrep 'Gi0'

IF-MIB::ifName.1 = STRING: Gi0/0

IF-MIB::ifName.2 = STRING: Gi0/1

IF-MIB::ifName.3 = STRING: Gi0/2

IF-MIB::ifName.4 = STRING: Gi0/3

user@zabbix:~$ snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifName | egrep 'Gi0/[0-1]'

IF-MIB::ifName.1 = STRING: Gi0/0

IF-MIB::ifName.2 = STRING: Gi0/1

user@zabbix:~$ snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifName | egrep '(Gi0/[0-1]|Gi1/[2-3])'

IF-MIB::ifName.1 = STRING: Gi0/0

IF-MIB::ifName.2 = STRING: Gi0/1

IF-MIB::ifName.7 = STRING: Gi1/2

IF-MIB::ifName.8 = STRING: Gi1/3

user@zabbix:~$ snmpwalk -v 2c -c public 192.168.122.10 IF-MIB::ifName | egrep 'Gi[0-1]/[0-1]'

IF-MIB::ifName.1 = STRING: Gi0/0

IF-MIB::ifName.2 = STRING: Gi0/1

IF-MIB::ifName.5 = STRING: Gi1/0

IF-MIB::ifName.6 = STRING: Gi1/1

Notes d'installation du lab

GNS3 firewall_gns3_open_rules

cat << EOF > firewall_gns3_open_rules.sh

iptables -D FORWARD -o virbr0 -j REJECT --reject-with icmp-port-unreachable

iptables -D FORWARD -i virbr0 -j REJECT --reject-with icmp-port-unreachable

iptables -A FORWARD -d 192.168.122.0/24 -s 172.16.253.0/24 -j ACCEPT

iptables -A FORWARD -s 192.168.122.0/24 -d 172.16.253.0/24 -j ACCEPT

EOF

Zabbix Server Network Configiration

cat << EOF > /etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

#iface eth0 inet dhcp

iface eth0 inet static

address 192.168.122.50

netmask 255.255.255.0

gateway 192.168.122.1

dns-nameservers 192.168.122.1

EOF

Debian 8 Zabbix agent

wget http://repo.zabbix.com/zabbix/3.2/debian/pool/main/z/zabbix-release/zabbix-release_3.2-1+jessie_all.deb

dpkg -i zabbix-release_3.2-1+jessie_all.deb

apt-get update

apt-get install zabbix-agent

sed -i 's/127.0.0.1/192.168.122.50/ /etc/zabbix/zabbix_agentd.conf

#sed -i 's/^Hostname=Zabbix Server//' /etc/zabbix/zabbix_agentd.conf

echo "EnableRemoteCommands=1" >> /etc/zabbix/zabbix_agentd.conf

systemctl enable zabbix-agent

systemctl start zabbix-agent

apt-get -y install apache2 snmpd ntp

Switch

enable

configure terminal

hostname SW0

interface vlan 1

ip address 192.168.122.10 255.255.255.0

no shutdown

snmp-server community public RO

end

wr

docker debian8

apt-get update && apt-get -y upgrade

apt-get install \

apt-transport-https \

ca-certificates \

curl \

gnupg2 \

software-properties-common

curl -fsSL https://download.docker.com/linux/debian/gpg | apt-key add -

add-apt-repository \

"deb [arch=amd64] https://download.docker.com/linux/debian \

$(lsb_release -cs) \

stable"

apt-get update

apt-get -y install docker-ce

Liens

https://github.com/monitoringartist

https://www.zabbix.org/wiki/Main_Page